Структура интернета: Surface Web, Deep Web и Darknet

Интернет можно разделить на три основные уровня:

- Surface Web - открытая часть интернета, индексируемая поисковыми системами

- Deep Web - скрытая часть, недоступная поисковикам (базы данных, частные ресурсы)

- Darknet - зашифрованная сеть, требующая специального ПО для доступа

Что такое Tor (The Onion Router)

Tor - это система анонимной коммуникации, использующая луковичную маршрутизацию для обеспечения приватности. Сеть состоит из тысяч серверов-ретрансляторов, через которые проходит трафик пользователей.

Принцип работы onion-ссылок

Onion-ссылки представляют собой криптографические адреса, генерируемые на основе публичного ключа сервиса. Например, kraken onion ссылка обеспечивает доступ к ресурсу через сеть Tor с многослойным шифрованием.

Зачем ресурсы используют анонимные сети

Анонимные сети применяются по различным причинам:

- Защита приватности и персональных данных

- Обход цензуры и географических ограничений

- Журналистские расследования и источники информации

- Исследовательская деятельность в области кибербезопасности

- Доступ к заблокированным ресурсам для анализа угроз

Использование Tor-браузера

Tor-браузер - это модифицированная версия Firefox, настроенная для работы с сетью Tor:

Запуск и настройка

- Загрузка официального Tor Browser с torproject.org

- Настройка мостов при наличии блокировок

- Использование мостовых реле для обхода DPI

- Проверка соединения через

kraken ссылка тордля тестирования доступности

Мосты и мостовые реле

Мосты - это скрытые точки входа в сеть Tor, не включенные в публичный список реле. Они помогают обходить блокировки, когда стандартные точки входа заблокированы провайдерами.

Научный подход к изучению даркнет-ресурсов

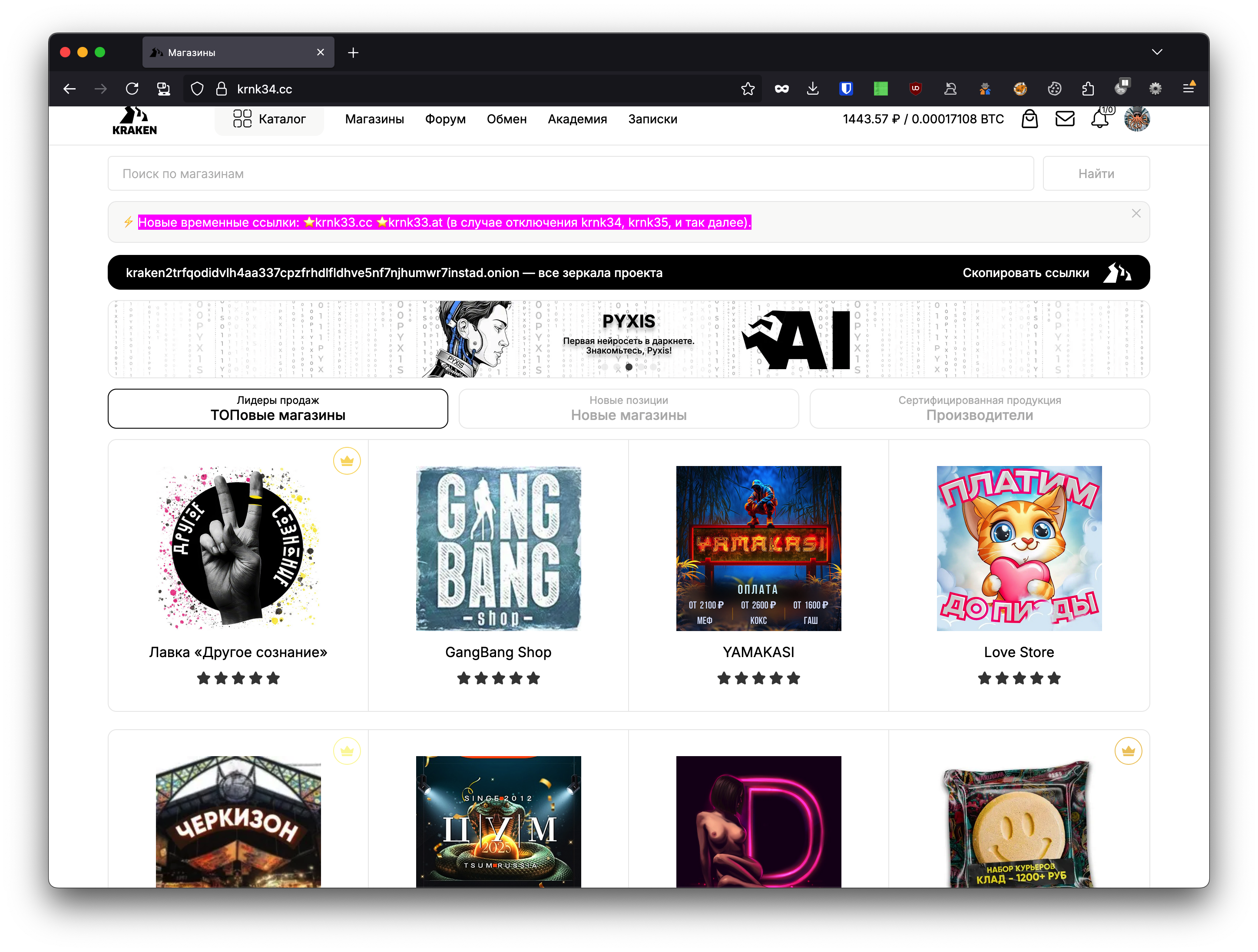

Пример интерфейса даркнет-маркетплейса для исследовательского анализа

Исследование анонимных сетей требует строгого соблюдения этических принципов и правовых норм. Важно понимать, что доступ к kraken ссылка для тору должен осуществляться исключительно в исследовательских целях.

Ключевые аспекты научного подхода:

- Соблюдение локального законодательства

- Пассивный мониторинг без взаимодействия с незаконным контентом

- Анализ технических особенностей инфраструктуры

- Изучение методов обеспечения анонимности и безопасности