Типы блокировок интернет-ресурсов

Существует несколько уровней блокировки доступа к веб-ресурсам:

1. DNS-блокировка

Наиболее простой тип блокировки, при котором провайдер не разрешает доменные имена заблокированных сайтов. Когда пользователь пытается получить доступ к kraken официальный сайт, DNS-сервер возвращает неверный IP-адрес или отказывается обрабатывать запрос.

2. IP-блокировка

Блокировка на уровне IP-адресов, когда провайдер полностью запрещает соединения с определенными серверами. Это более эффективный метод, чем DNS-блокировка.

3. Deep Packet Inspection (DPI)

Самый сложный тип блокировки, анализирующий содержимое пакетов данных в реальном времени. DPI может обнаруживать попытки доступа к заблокированным ресурсам даже при использовании альтернативных DNS или VPN.

Как работает Deep Packet Inspection

DPI - это технология глубокого анализа сетевого трафика, которая позволяет:

- Анализировать заголовки и содержимое пакетов

- Идентифицировать протоколы и приложения

- Обнаруживать попытки обхода блокировок

- Блокировать VPN и Tor-соединения по характерным признакам

При попытке доступа к kraken официальный сайт ссылка через обычное соединение, DPI может распознать паттерны трафика и заблокировать соединение.

Легитимные методы обхода блокировок

1. VPN (Virtual Private Network)

VPN создает зашифрованный туннель между устройством пользователя и VPN-сервером, скрывая реальный IP-адрес и местоположение:

- Шифрование всего трафика

- Маскировка реального IP-адреса

- Обход географических ограничений

- Возможность доступа к

kraken сайт зеркалачерез серверы в других юрисдикциях

2. Tor (The Onion Router)

Tor обеспечивает многослойное шифрование и маршрутизацию через несколько узлов:

- Трёхслойная система ретрансляции

- Динамическое изменение маршрутов

- Доступ к .onion-доменам

- Высокий уровень анонимности

3. Прокси-серверы

Промежуточные серверы, через которые пользователь может получить доступ к заблокированным ресурсам:

- HTTP/HTTPS прокси для веб-трафика

- SOCKS прокси для любого типа трафика

- Цепочки прокси для дополнительной анонимности

4. Мосты (Bridges)

Специальные узлы Tor, не включенные в публичные списки:

- Скрытые точки входа в сеть Tor

- Обход блокировок стандартных Tor-узлов

- Дополнительная обфускация трафика

Зеркала как метод обеспечения доступности

Зеркала - это копии основного сайта на альтернативных доменах или серверах. Например, kraken клирнет зеркало может использоваться для обеспечения доступности ресурса при блокировке основного домена.

Принципы работы зеркал:

- Синхронизация контента с основным сайтом

- Использование альтернативных доменных имен

- Распределение нагрузки между серверами

- Автоматическое перенаправление при недоступности основного ресурса

Юридические аспекты использования Tor

Использование Tor само по себе является законным в большинстве юрисдикций:

Легитимные случаи использования:

- Журналистика: защита источников информации

- Активизм: обход цензуры в авторитарных режимах

- Исследования: анализ киберугроз и инфраструктуры

- Приватность: защита персональных данных

- Корпоративная безопасность: анализ угроз и разведка

Этические принципы исследования:

- Соблюдение локального законодательства

- Пассивное наблюдение без активного участия

- Защита данных участников исследования

- Публикация результатов в научных целях

Технические детали обхода DPI

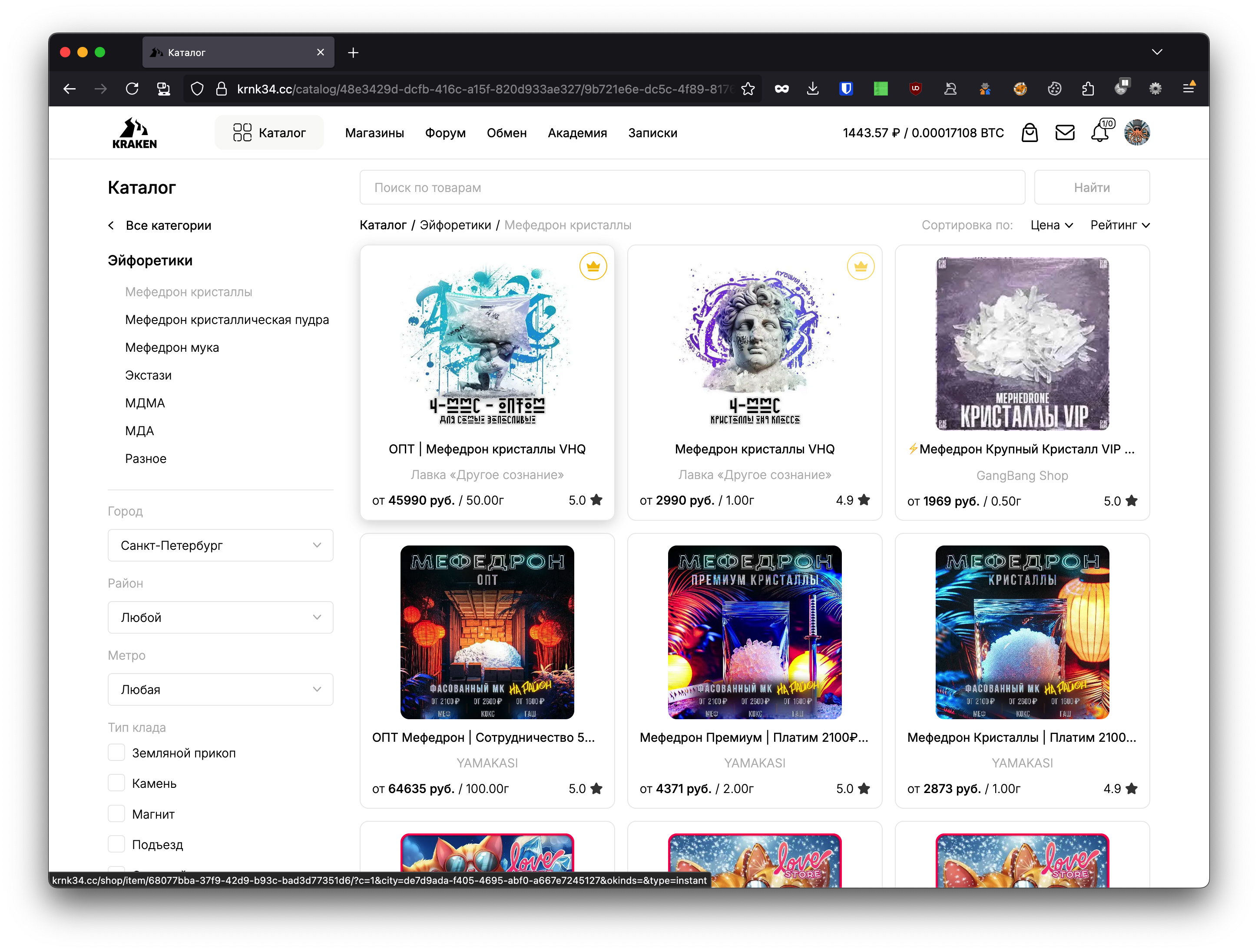

Структура каталога даркнет-маркетплейса для анализа архитектуры

Современные системы DPI становятся всё более совершенными, но существуют техники их обхода:

Методы обфускации трафика:

- Domain Fronting: использование популярных CDN для маскировки

- Traffic Shaping: изменение паттернов сетевого трафика

- Protocol Obfuscation: маскировка Tor-трафика под обычный HTTPS

- Timing Attacks Mitigation: рандомизация временных интервалов

Эти методы позволяют исследователям получать доступ к ресурсам типа kra34-cc ссылка для анализа архитектуры и методов обеспечения безопасности.